NOVO GOLPE – WhatsApp clonado rouba senha da verificação em duas etapas

Criminosos enganam vítimas e enviam link para desativar dupla autenticação do mensageiro; entenda como acontece o golpe.

Clara Fabro**

Um novo golpe do WhatsApp clonado foi descoberto por pesquisadores da Kaspersky nesta quinta-feira (13). Segundo a empresa de cibersegurança, os golpistas utilizam artimanhas de engenharia social para enganar as vítimas e burlar a dupla autenticação do WhatsApp. O sistema tem duas etapas e, na segunda, os criminosos utilizam o suporte do próprio mensageiro para passar mais credibilidade à fraude. A seguir, veja mais detalhes e como se proteger desse novo golpe.

O golpe do WhatsApp clonado vem sendo praticado por criminosos há pouco mais de dois anos. Simulando o contato de lojas ou de sites de anúncios, os golpistas tentam roubar a conta do mensageiro solicitando um “código de verificação” do WhatsApp, que é enviado via SMS para o usuário. Com esses dígitos em mãos, os criminosos ativam a conta em outro telefone e mandam mensagens para familiares e amigos da vítima, solicitando dinheiro ou resgate do WhatsApp roubado. Para proteger o mensageiro, a principal solução é ativar a autenticação de dois fatores no app.

No entanto, esse golpe evoluiu e agora os criminosos conseguem burlar a dupla autenticação do mensageiro. Como identificado pela Kaspersky, o primeiro passo dessa artimanha continua bastante parecido: os criminosos entram em contato com a vítima alegando ser do Ministério da Saúde e perguntam se podem realizar uma pesquisa sobre a Covid-19. Em seguida, eles solicitam que a vítima informe o código de verificação enviado para o celular, dizendo que o passo seria necessário para completar a falsa pesquisa.

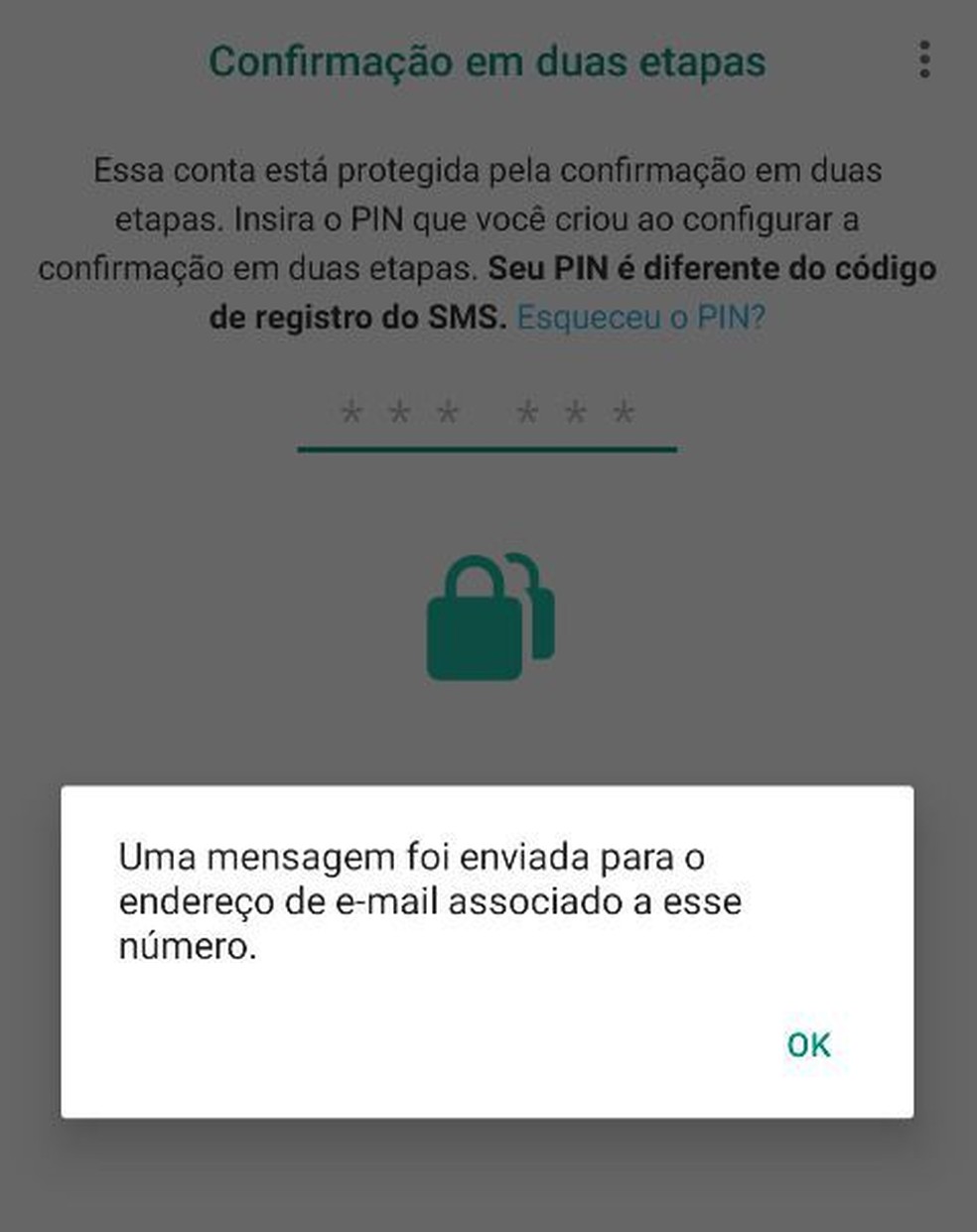

A “novidade” no golpe vem nesta segunda parte, que ataca a autenticação em dois fatores. Depois de conseguir o código de verificação, os criminosos finalizam a suposta pesquisa e ligam novamente para a vítima, fingindo ser do suporte do WhatsApp. Eles dizem que identificaram atividades suspeitas na conta e enviam um e-mail para que o usuário cadastre outra senha de dupla verificação.

Ao clicar no link, entretanto, a vítima desabilita a proteção para criar uma nova senha, e é aí que o golpista consegue burlar o sistema e roubar o WhatsApp. Segundo a Kaspersky, o que surpreendeu os pesquisadores da companhia foi o fato de que o e-mail utilizado pelos criminosos é, de fato, autêntico — ou seja, ele é enviado pelo próprio suporte do mensageiro.

O analista sênior da Kaspersky, Fábio Assolini, explica que isso acontece porque o WhatsApp permite o recadastro da senha — como acontece quando perdemos a senha do e-mail, por exemplo. Segundo Assolini, “da mesma forma que podemos solicitar a recuperação de uma senha em uma loja online, podemos pedir a recuperação da dupla autenticação do app de mensagens, caso seja esquecida”.

Nesse sentido, o golpe do WhatsApp clonado evoluiu. Agora, com essas novas artimanhas, os criminosos têm utilizado técnicas mais convincentes de engenharia social, o que foi classificado por Fábio Assolini como “um novo nível”.

Segundo pesquisadores da Kaspersky, a forma mais efetiva de se proteger é desconfiar do golpe e saber antecipadamente que ele existe. A empresa recomenda que os usuários do app de mensagens continuem utilizando a dupla autenticação para proteger a conta, sem nunca desativar a proteção.

Além disso, a companhia de ciber-segurança também recomenda que os usuários solicitem a exclusão de seus números de listas de ID de aplicativos capazes de identificar chamadas. Isso porque essa pode ser uma das maneiras que criminosos usam para se apossar dos números de telefone das vítimas, utilizando seus nomes.

FONTE: TechTudo